Μια νέα μορφή επίθεσης κατά των καρτών της Magecart, καταλαμβάνει τις σελίδες σφαλμάτων 404 των ιστότοπων των διαδικτυακών πωλητών, κρύβοντας κακόβουλο κώδικα για να κλέψει τα στοιχεία των πιστωτικών καρτών των πελατών.

Η τεχνική αυτή είναι μία από τις τρεις παραλλαγές που παρατηρήθηκαν από ερευνητές της Akamai Security Intelligence Group, με τις άλλες δύο να κρύβουν τον κώδικα στο χαρακτηριστικό “onerror” της ετικέτας HTML και σε ένα δυαδικό αρχείο εικόνας για να φαίνεται ως το απόσπασμα κώδικα Meta Pixel.

Η Akamai αναφέρει ότι η επίθεση επικεντρώνεται σε ιστότοπους Magento και WooCommerce, με ορισμένα θύματα να συνδέονται με γνωστούς οργανισμούς στους τομείς των τροφίμων και του λιανικού εμπορίου.

Χειραγώγηση σελίδων 404

Όλοι οι ιστότοποι διαθέτουν σελίδες σφάλματος 404, οι οποίες εμφανίζονται στους επισκέπτες όταν έχουν πρόσβαση σε μια ιστοσελίδα που δεν υπάρχει, έχει μετακινηθεί ή έχει έναν νεκρό/σπασμένο σύνδεσμο.

Οι δράστες του Magecart αξιοποιούν την προεπιλεγμένη σελίδα “404 Not Found” για να κρύψουν και να φορτώσουν τον κακόβουλο κώδικα κλοπής καρτών, κάτι που δεν έχει παρατηρηθεί ξανά σε προηγούμενες εκστρατείες.

Ο φορτωτής skimmer είτε μεταμφιέζεται ως ένα απόσπασμα κώδικα Meta Pixel είτε κρύβεται μέσα σε τυχαία inline scripts που υπάρχουν ήδη στην παραβιασμένη ιστοσελίδα πληρωμής.

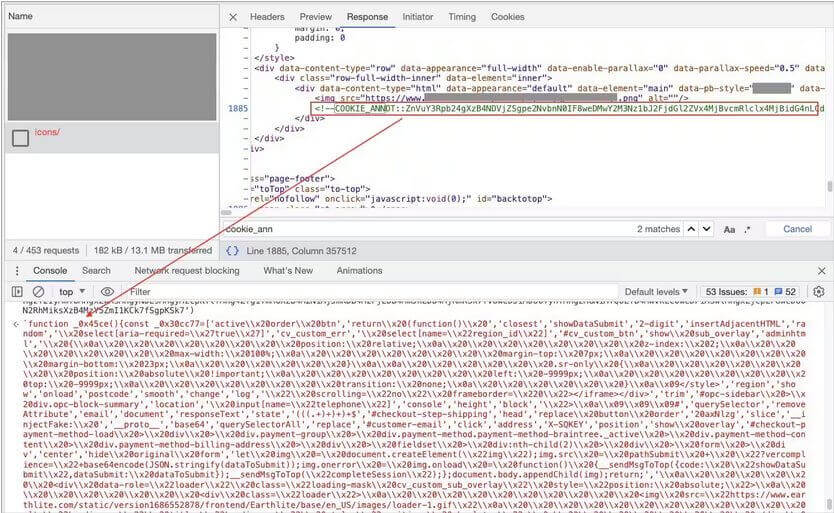

Ο φορτωτής ξεκινά ένα αίτημα λήψης σε μια σχετική διαδρομή με όνομα “icons”, αλλά καθώς αυτή η διαδρομή δεν υπάρχει στον ιστότοπο, το αίτημα καταλήγει σε σφάλμα “404 Not Found”.

Οι ερευνητές της Akamai υπέθεσαν αρχικά ότι το skimmer δεν ήταν πλέον ενεργό ή ότι η ομάδα Magecart είχε κάνει κάποιο λάθος στη διαμόρφωση. Ωστόσο, κατά την προσεκτικότερη εξέταση, διαπίστωσαν ότι ο φορτωτής περιείχε μια ταυτοποίηση κανονικής έκφρασης που αναζητούσε μια συγκεκριμένη συμβολοσειρά στην επιστρεφόμενη HTML της σελίδας 404.

Κατά τον εντοπισμό της συμβολοσειράς στη σελίδα, η Akamai βρήκε μια συνυφασμένη συμβολοσειρά κωδικοποιημένη με base64, κρυμμένη σε ένα σχόλιο. Η αποκωδικοποίηση αυτής της συμβολοσειράς αποκάλυψε το JavaScript skimmer, το οποίο κρύβεται σε όλες τις σελίδες 404.

Επειδή η αίτηση γίνεται σε μια διαδρομή πρώτου μέρους, τα περισσότερα εργαλεία ασφαλείας που παρακολουθούν ύποπτα αιτήματα δικτύου στη σελίδα πληρωμής θα το παραβλέψουν.

Κλέβοντας τα δεδομένα

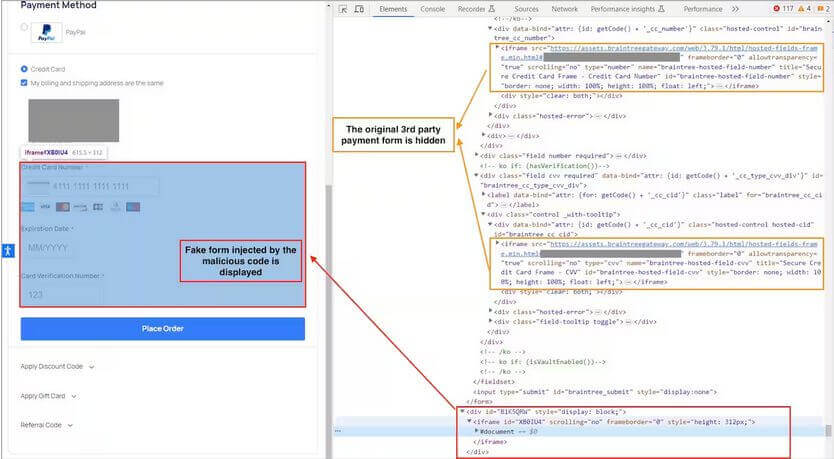

Ο κώδικας skimmer εμφανίζει μια ψεύτικη φόρμα την οποία οι επισκέπτες του ιστότοπου αναμένεται να συμπληρώσουν με ευαίσθητα στοιχεία, όπως τον αριθμό της πιστωτικής τους κάρτας, την ημερομηνία λήξης και τον κωδικό ασφαλείας.

Μόλις τα δεδομένα αυτά εισαχθούν στην ψεύτικη φόρμα, το θύμα λαμβάνει ένα ψεύτικο σφάλμα “session timeout”.

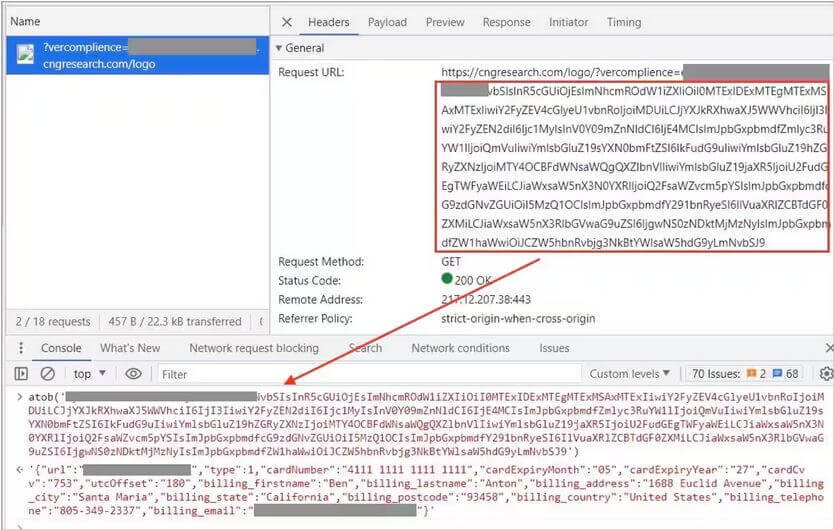

Στο παρασκήνιο, όλες οι πληροφορίες κωδικοποιούνται με base64 και αποστέλλονται στον επιτιθέμενο μέσω μιας διεύθυνσης URL αίτησης εικόνας που φέρει τη συμβολοσειρά ως παράμετρο ερώτησης.

Αυτή η προσέγγιση βοηθά στην αποφυγή εντοπισμού από εργαλεία παρακολούθησης της κυκλοφορίας δικτύου, καθώς η αίτηση μοιάζει με ένα καλοήθες συμβάν ανάκτησης εικόνας. Ωστόσο, η αποκωδικοποίηση της συμβολοσειράς base64 αποκαλύπτει προσωπικές πληροφορίες και πληροφορίες πιστωτικής κάρτας.

Η περίπτωση της χειραγώγησης των σελίδων 404 αναδεικνύει τις εξελισσόμενες τακτικές και την ευελιξία των φορέων του Magecart, οι οποίοι συνεχώς δυσκολεύουν τους webmaster να εντοπίσουν τον κακόβουλο κώδικά τους σε παραβιασμένους ιστότοπους και να τον αποκαταστήσουν.

Ο Anastasis είναι ένας από τους κορυφαίους αρθρογράφους μας, ειδικευμένος σε θέματα κυβερνοασφάλειας.

Με την εμπειρία του, παρέχει στην κοινότητα πολύτιμες γνώσεις και συμβουλές.