Μια θυγατρική της ομάδας BlackCat ransomware, επίσης γνωστή ως APLHV, βρίσκεται πίσω από την επίθεση που διέκοψε τις λειτουργίες της MGM Resorts, αναγκάζοντας την εταιρεία να κλείσει τα συστήματα πληροφορικής. Σε ανακοίνωσή της, η ομάδα BlackCat ransomware ισχυρίζεται ότι είχε διεισδύσει στην υποδομή της MGM από την Παρασκευή και κρυπτογράφησε περισσότερους από 100 ESXi hypervisors, αφού η εταιρεία έθεσε εκτός λειτουργίας την εσωτερική υποδομή. Η ομάδα αναφέρει ότι εξαφάνισε δεδομένα από το δίκτυο και διατηρεί πρόσβαση σε ορισμένες από τις υποδομές της MGM, απειλώντας ότι θα αναπτύξει νέες επιθέσεις εάν δεν επιτευχθεί συμφωνία για την καταβολή λύτρων.

Ανάπτυξη Ransomware και κλοπή δεδομένων της MGM

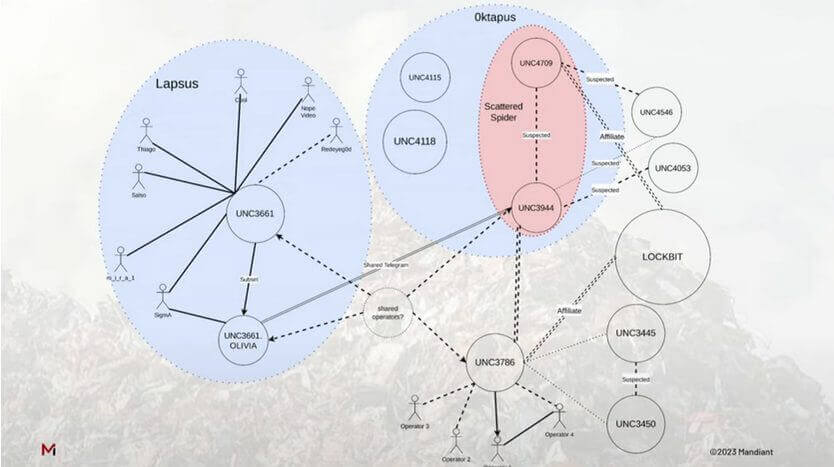

Ο ερευνητής κυβερνοασφάλειας vx-underground αποκάλυψε πρώτος την είδηση ότι οι χάκερς που συνδέονται με την επιχείρηση ransomware ALPHV φέρεται να παραβίασαν την MGM μέσω επίθεσης κοινωνικής μηχανικής. Επικαλούμενες πηγές που γνωρίζουν το θέμα, αναφορές στο διαδίκτυο, ανέφεραν αργότερα ότι ο χάκερ που παραβίασε την MGM Resorts εντοπίζεται από εταιρείες κυβερνοασφάλειας ως Scattered Spider (Crowdstrike). Άλλες εταιρείες χρησιμοποιούν διαφορετικά ονόματα για να εντοπίσουν τον ίδιο δράστη απειλής: 0ktapus (Group-IB), UNC3944 (Mandiant) και Scatter Swine (Okta).

Σύμφωνα με τους δημοσιογράφους του Bloomberg, οι Scattered Spider παραβίασαν επίσης το δίκτυο της Caesars Entertainment, η οποία, σε ανακοίνωση της αμερικανικής Επιτροπής Κεφαλαιαγοράς την Πέμπτη, έδωσε σαφή υπαινιγμό ότι πλήρωσε τον επιτιθέμενο για να αποφύγει τη διαρροή των δεδομένων πελατών που εκλάπησαν κατά την επίθεση. Η απαίτηση για λύτρα φέρεται να ήταν 30 εκατομμύρια δολάρια. Στη σημερινή ανακοίνωσή της, η BlackCat αναφέρει ότι η MGM Resorts παρέμεινε σιωπηλή σχετικά με το κανάλι επικοινωνίας που δόθηκε, υποδεικνύοντας ότι η εταιρεία δεν έχει καμία πρόθεση να διαπραγματευτεί την καταβολή λύτρων. Οι χάκερς τονίζουν ότι η μόνη ενέργεια που είδαν από την MGM ήταν ως απάντηση στην παραβίαση, αποσυνδέοντας κάθε έναν από τους διακομιστές Okta Sync τους, αφού έμαθαν ότι παραμονεύαμε στους δικούς τους

Προς το παρόν, οι χάκερς δηλώνουν ότι δεν γνωρίζουν τι είδους δεδομένα έκλεψαν από την MGM, αλλά υπόσχονται να αποσπάσουν σχετικές πληροφορίες και να τις μοιραστούν στο διαδίκτυο, εκτός αν καταλήξουν σε συμφωνία με την MGM. Για να πιέσουν ακόμη περισσότερο την εταιρεία να πληρώσει, η BlackCat απείλησε ότι θα χρησιμοποιήσει την τρέχουσα πρόσβασή της στις υποδομές της MGM για να “πραγματοποιήσει πρόσθετες επιθέσεις”.

Ποιοι είναι οι Scattered Spider

Οι Scattered Spider πιστεύεται ότι είναι μια ομάδα χάκερς που είναι γνωστό ότι χρησιμοποιούν ένα ευρύ φάσμα επιθέσεων κοινωνικής μηχανικής για να παραβιάσουν εταιρικά δίκτυα. Αυτές οι επιθέσεις περιλαμβάνουν την υποδυόμενη προσωπικότητα του help desk για να εξαπατήσει τους χρήστες ώστε να τους παράσχουν διαπιστευτήρια, επιθέσεις ανταλλαγής SIM για να καταλάβουν τον αριθμό τηλεφώνου μιας στοχευμένης κινητής συσκευής, καθώς και επιθέσεις κόπωσης και phishing MFA για να αποκτήσουν πρόσβαση σε κωδικούς ελέγχου ταυτότητας πολλαπλών παραγόντων. Σε αντίθεση με τους περισσότερους συνεργάτες ransomware που προέρχονται από χώρες της ΚΑΚ, οι ερευνητές πιστεύουν ότι η ομάδα χάκερ αποτελείται από αγγλόφωνους εφήβους και νεαρούς ενήλικες ηλικίας 16-22 ετών. Επιπλέον, λόγω των παρόμοιων τακτικών, οι ερευνητές πιστεύουν ότι η ομάδα επικαλύπτεται με την ομάδα hacking Lapsus$, η οποία είχε παρόμοια σύνθεση ως προς τα μέλη και τις τακτικές.

Μια εκστρατεία Scattered Spider με την ονομασία “0ktapus” χρησιμοποιήθηκε για να στοχεύσει πάνω από 130 οργανισμούς για να κλέψει διαπιστευτήρια ταυτότητας Okta και κωδικούς 2FA, με μερικούς από αυτούς τους στόχους να περιλαμβάνουν τις T-Mobile, MetroPCS, Verizon Wireless, AT&T, Slack, Twitter, Binance, KuCoin, CoinBase, Microsoft, Epic Games, Riot Games, Evernote, AT&T, HubSpot, TTEC και Best Buy. Μόλις οι απειλητικοί φορείς παραβιάσουν ένα δίκτυο, έχουν ιστορικό χρήσης επιθέσεων “Φέρε τον δικό σου ευάλωτο οδηγό” για να αποκτήσουν αυξημένη πρόσβαση σε μια παραβιασμένη συσκευή. Αυτή η πρόσβαση χρησιμοποιείται στη συνέχεια για περαιτέρω πλευρική εξάπλωση στο δίκτυο, ενώ παράλληλα κλέβουν δεδομένα και τελικά αποκτούν πρόσβαση σε διαπιστευτήρια διαχειριστή. Μόλις αποκτήσουν πρόσβαση με διαπιστευτήρια διαχειριστή, μπορούν να πραγματοποιήσουν περαιτέρω επιθέσεις, όπως η πειρατεία της διαχείρισης ενιαίας σύνδεσης, η καταστροφή αντιγράφων ασφαλείας και πιο πρόσφατα, η ανάπτυξη του ransomware BlackCat/ALPHV για την κρυπτογράφηση συσκευών. Ενώ το στοιχείο ransomware είναι μια σχετικά νέα τακτική της ομάδας χάκερ, σχεδόν όλες οι επιθέσεις τους περιλαμβάνουν εκβιασμό, όπου απαιτούν λύτρα εκατομμυρίων δολαρίων σε αντάλλαγμα για να μην δημοσιεύσουν δεδομένα ή για να λάβουν ένα κρυπτογράφημα.

Ο Anastasis είναι ένας από τους κορυφαίους αρθρογράφους μας, ειδικευμένος σε θέματα κυβερνοασφάλειας.

Με την εμπειρία του, παρέχει στην κοινότητα πολύτιμες γνώσεις και συμβουλές.