Ένα νέο και εξελιγμένο κακόβουλο λογισμικό backdoor με την ονομασία “Deadglyph” χρησιμοποιήθηκε σε μια επίθεση κυβερνοκατασκοπείας εναντίον μιας κυβερνητικής υπηρεσίας στη Μέση Ανατολή.

Το κακόβουλο λογισμικό Deadglyph αποδίδεται στην APT Stealth Falcon (ή αλλιώς Project Raven ή FruityArmor), μια κρατικά χρηματοδοτούμενη ομάδα χάκερ από τα Ηνωμένα Αραβικά Εμιράτα (ΗΑΕ).

Η ομάδα hacking είναι γνωστή για τη στοχοποίηση ακτιβιστών, δημοσιογράφων και αντιφρονούντων εδώ και σχεδόν μια δεκαετία.

Σε μια νέα έκθεση που δημοσιεύθηκε στο συνέδριο κυβερνοασφάλειας LABScon, ο ερευνητής της ESET Filip Jurčacko μοιράζεται ανάλυση του νέου αρθρωτού κακόβουλου λογισμικού και του τρόπου με τον οποίο μολύνει συσκευές Windows.

Επιθέσεις Deadglyph

Η ESET δεν έχει εικόνα για τα μέσα της αρχικής μόλυνσης, αλλά υπάρχει η υποψία ότι χρησιμοποιείται ένα κακόβουλο εκτελέσιμο αρχείο, πιθανώς ένα πρόγραμμα εγκατάστασης.

Ωστόσο, η ESET απέκτησε τα περισσότερα από τα συστατικά της αλυσίδας μόλυνσης για να σχηματίσει μια εικόνα του τρόπου με τον οποίο το κακόβουλο λογισμικό λειτουργεί και προσπαθεί να αποφύγει την ανίχνευση.

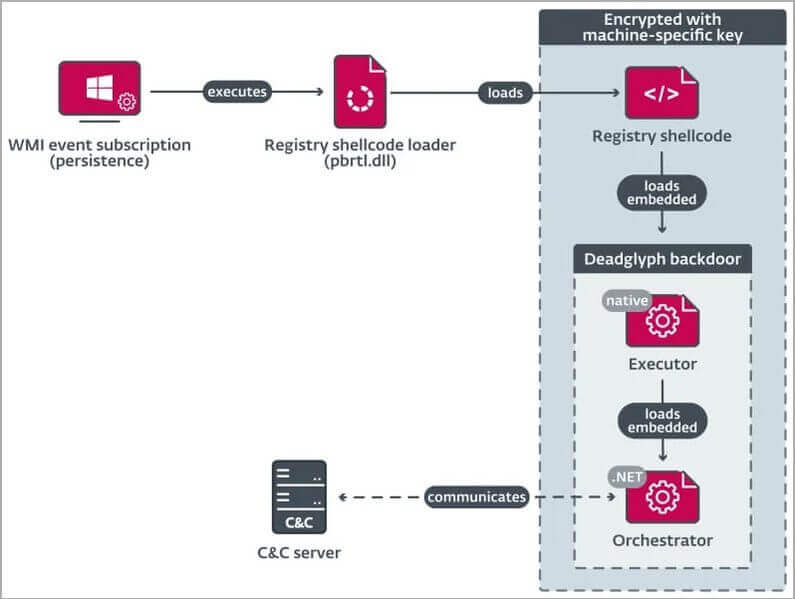

Η αλυσίδα φόρτωσης του Deadglyph ξεκινά με έναν φορτωτή shellcode του μητρώου (DLL) που εξάγει κώδικα από το μητρώο των Windows για να φορτώσει το συστατικό Executor (x64), το οποίο με τη σειρά του φορτώνει το συστατικό Orchestrator (.NET).

Μόνο το αρχικό συστατικό υπάρχει στο δίσκο του μολυσμένου συστήματος ως αρχείο DLL, ελαχιστοποιώντας την πιθανότητα εντοπισμού.

Η ESET αναφέρει ότι ο φορτωτής θα φορτώσει τον shellcode από το μητρώο των Windows, το οποίο είναι κρυπτογραφημένο για να κάνει την ανάλυση πιο δύσκολη.

Καθώς το συστατικό DLL αποθηκεύεται στο σύστημα αρχείων, είναι πιο πιθανό να εντοπιστεί. Εξαιτίας αυτού, οι απειλητικοί φορείς χρησιμοποίησαν μια ομογλυφική επίθεση στον πόρο VERSIONINFO χρησιμοποιώντας διακριτούς ελληνικούς και κυριλλικούς χαρακτήρες Unicode για να μιμηθούν τις πληροφορίες της Microsoft και να εμφανιστούν ως νόμιμο αρχείο των Windows.

Το στοιχείο Executor φορτώνει κρυπτογραφημένες με AES διαμορφώσεις για την κερκόπορτα, αρχικοποιεί το .NET runtime στο σύστημα, φορτώνει το .NET τμήμα της κερκόπορτας και ενεργεί ως βιβλιοθήκη της.

Τέλος, το Orchestrator είναι υπεύθυνο για τις επικοινωνίες του διακομιστή εντολών και ελέγχου (C2), χρησιμοποιώντας δύο ενότητες για την εργασία αυτή, το ‘Timer’ και το ‘Network’.

Εάν η κερκόπορτα δεν καταφέρει να δημιουργήσει επικοινωνία με τον διακομιστή C2 μετά από ένα καθορισμένο χρονικό διάστημα, ενεργοποιεί έναν μηχανισμό αυτοαφαίρεσης για να αποτρέψει την ανάλυσή της από ερευνητές και ειδικούς σε θέματα κυβερνοασφάλειας.

Αρθρωτό κακόβουλο λογισμικό

Το κακόβουλο λογισμικό Deadglyph είναι αρθρωτό, δηλαδή θα κατεβάζει νέες ενότητες από το C2 που περιέχουν διαφορετικούς κωδικούς κελύφους για να εκτελεστούν από το στοιχείο Executor.

Η χρήση μιας σπονδυλωτής προσέγγισης επιτρέπει στους φορείς απειλών να δημιουργούν νέες ενότητες ανάλογα με τις ανάγκες για να προσαρμόζουν τις επιθέσεις, οι οποίες μπορούν στη συνέχεια να προωθηθούν στα θύματα για να εκτελέσουν πρόσθετες κακόβουλες λειτουργίες.

Αυτές οι ενότητες έχουν στη διάθεσή τους τα Windows και τα προσαρμοσμένα API του Executor, με το τελευταίο να προσφέρει 39 λειτουργίες που καθιστούν δυνατή την εκτέλεση λειτουργιών αρχείων, τη φόρτωση εκτελέσιμων αρχείων, την πρόσβαση σε Token Impersonation και την εκτέλεση κρυπτογράφησης και κατακερματισμού.

Η ESET πιστεύει ότι υπάρχουν εννέα έως δεκατέσσερις διαφορετικές ενότητες, αλλά μπόρεσε να αποκτήσει μόνο τρεις: έναν δημιουργό διεργασιών, έναν συλλέκτη πληροφοριών και έναν αναγνώστη αρχείων.

Ο συλλέκτης πληροφοριών χρησιμοποιεί ερωτήματα WMI για να τροφοδοτήσει τον Orchestrator με τις ακόλουθες πληροφορίες σχετικά με το παραβιασμένο σύστημα:

- operating system

- network adapters

- installed software

- drives

- services

- drivers

- processes

- users

- environment variables

- security software

Ο δημιουργός διεργασιών είναι ένα εργαλείο εκτέλεσης εντολών που εκτελεί καθορισμένες εντολές ως νέα διεργασία και δίνει το αποτέλεσμα στον Orchestrator.

Η μονάδα ανάγνωσης αρχείων διαβάζει το περιεχόμενο των αρχείων και το παραδίδει στον Orchestrator, ενώ δίνει επίσης στους χειριστές τη δυνατότητα να διαγράψουν το αρχείο μετά την ανάγνωση.

Παρόλο που η ESET κατάφερε να αποκαλύψει μόνο ένα μέρος των δυνατοτήτων του κακόβουλου λογισμικού, είναι σαφές ότι το Deadglyph του Stealth Falcon είναι μια τρομερή απειλή.

Χωρίς λεπτομερείς πληροφορίες σχετικά με την αρχική μόλυνση, η προσφορά συγκεκριμένων στρατηγικών άμυνας κατά του κακόβουλου λογισμικού είναι αδύνατη.

Προς το παρόν, οι αμυντικοί μπορούν να βασίζονται στις υπάρχουσες IoC που δημοσιεύονται στην έκθεση.

Ο Anastasis είναι ένας από τους κορυφαίους αρθρογράφους μας, ειδικευμένος σε θέματα κυβερνοασφάλειας.

Με την εμπειρία του, παρέχει στην κοινότητα πολύτιμες γνώσεις και συμβουλές.