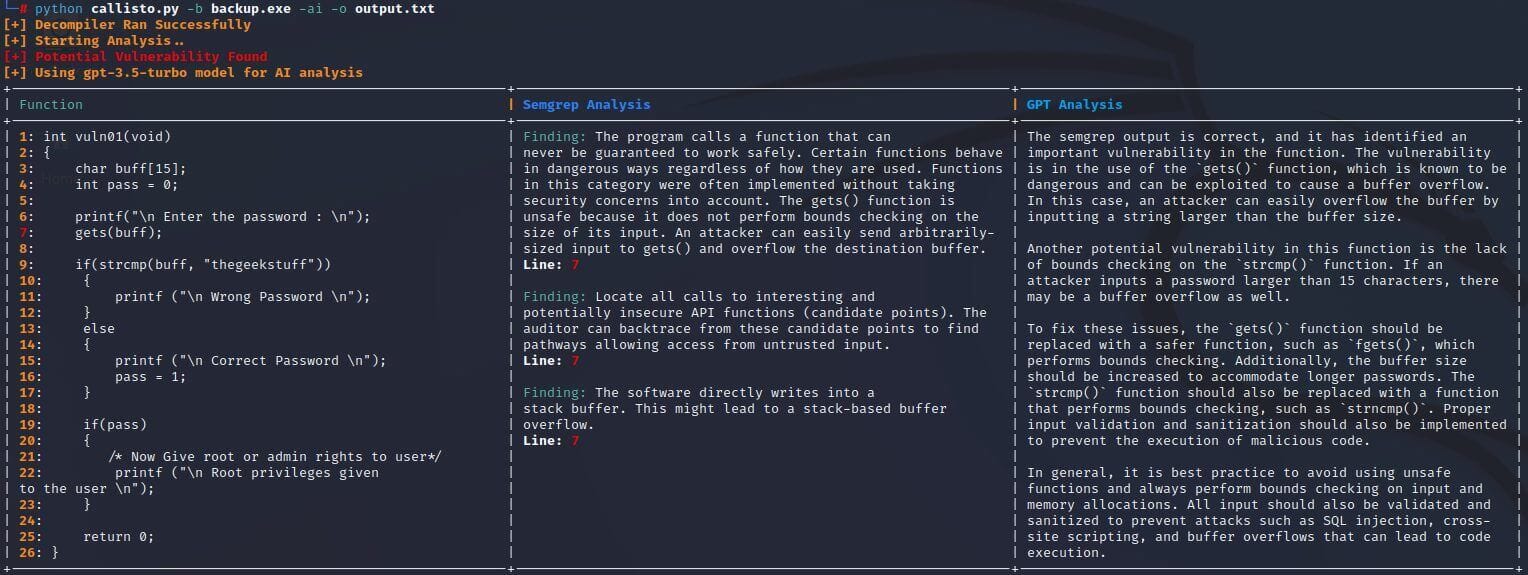

Το Callisto είναι ένα έξυπνο αυτοματοποιημένο εργαλείο ανάλυσης δυαδικών ευπαθειών. Σκοπός του είναι να απομεταγλωττίζει αυτόνομα ένα παρεχόμενο δυαδικό αρχείο και να εξετάζει την έξοδο του ψευδοκώδικα αναζητώντας πιθανές ευπάθειες ασφαλείας σε αυτόν τον ψευδοκώδικα. Ο headless αποσυμπιεστής της Ghidra είναι αυτός που οδηγεί το τμήμα της αποσυμπίεσης και ανάλυσης του δυαδικού. Η ανάλυση του ψευδοκώδικα εκτελείται αρχικά από το εργαλείο Semgrep SAST και στη συνέχεια μεταφέρεται στο GPT-3.5-Turbo για την επικύρωση των ευρημάτων του Semgrep, καθώς και για τον πιθανό εντοπισμό πρόσθετων ευπαθειών.

Σκοπός αυτού του εργαλείου είναι να βοηθήσει στην ανάλυση δυαδικών αρχείων και στην ανακάλυψη ευπαθειών μηδενικής ημέρας. Η έξοδος έχει ως στόχο να βοηθήσει τον ερευνητή να εντοπίσει πιθανές περιοχές ενδιαφέροντος ή ευάλωτα στοιχεία στο δυαδικό αρχείο, τα οποία μπορούν να ακολουθηθούν με δυναμικές δοκιμές για επικύρωση και εκμετάλλευση. Σίγουρα δεν θα πιάσει τα πάντα, αλλά η διπλή επικύρωση με Semgrep σε GPT-3.5 έχει ως στόχο να μειώσει τα ψευδώς θετικά αποτελέσματα και να επιτρέψει μια βαθύτερη ανάλυση του προγράμματος.

Για όσους θέλουν απλώς να αξιοποιήσουν το εργαλείο ως ένα γρήγορο headless decompiler, το αρχείο output.c που δημιουργείται θα περιέχει όλο τον εξαγόμενο ψευδοκώδικα από το δυαδικό πρόγραμμα. Αυτό μπορεί να συνδεθεί στα δικά σας εργαλεία SAST ή να αναλυθεί χειροκίνητα.

Απαιτήσεις Συστήματος

- Αν θέλετε να χρησιμοποιήσετε τη λειτουργία GPT-3.5-Turbo, πρέπει να δημιουργήσετε ένα κουπόνι API στο OpenAI και να το αποθηκεύσετε στο αρχείο config.txt σε αυτόν τον φάκελο

- Ghidra

- Semgrep –

pip install semgrep - requirements.txt –

pip install -r requirements.txt - Βεβαιωθείτε ότι η σωστή διαδρομή προς τον κατάλογο Ghidra έχει οριστεί στο αρχείο config.txt

Για να τρέξει: python callisto.py -b <path_to_binary> -ai -o <path_to_output_file>

-ai=> ενεργοποίηση της ανάλυσης OpenAI GPT-3.5-Turbo. Απαιτείται η τοποθέτηση ενός έγκυρου κλειδιού OpenAI API στο αρχείο config.txt-o=> ορίστε ένα αρχείο εξόδου, αν θέλετε να αποθηκεύσετε την έξοδο-aiand-oείναι προαιρετικές παράμετροι-allθα εκτελέσει όλες τις συναρτήσεις μέσω του OpenAI Analysis, ανεξάρτητα από τυχόν ευρήματα του Semgrep. Αυτή η σημαία απαιτεί την προαπαιτούμενη σημαία -ai- Ex.

python callisto.py -b vulnProgram.exe -ai -o results.txt - Ex. (Εκτέλεση όλων των λειτουργιών μέσω AI Analysis):

python callisto.py -b vulnProgram.exe -ai -all -o results.txt

Στιγμιότυπα Εφαρμογής

Μπορείτε να κατεβάσετε το πρόγραμμα από εδώ.

Ο Anastasis είναι ένας από τους κορυφαίους αρθρογράφους μας, ειδικευμένος σε θέματα κυβερνοασφάλειας.

Με την εμπειρία του, παρέχει στην κοινότητα πολύτιμες γνώσεις και συμβουλές.